Table des matières

RASPBERRY PI & Malinette autostart

- Porteur du projet : reso-nance

- Date : 02/03/2021

- Licence : libre !

- Contexte : Résidence tricylique Dol BrutLab Besançon

- Fichiers test 1 : RP4_puredata

- Fichiers test 2 : RPI4-headless-Malinette-nogui-shrinked.img.tar.gz

Objectif

Dowload Disk image conçue pour un usage HEADLESS avec carte son USB

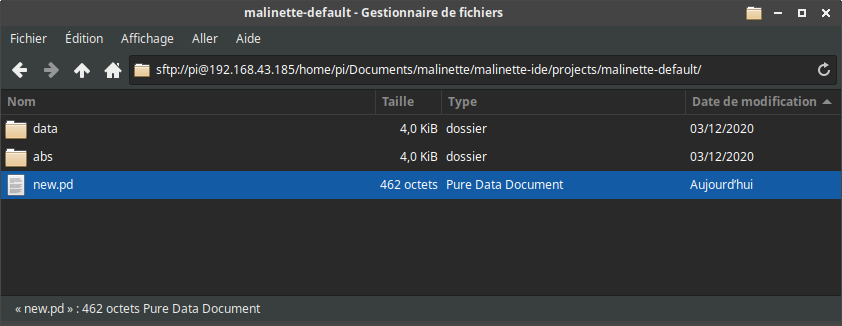

- La Malinette et son patch “projects/malinette-default/new.pd” joue automatiquement au lancement de la RPI.

- Accessible via wifi en ssh (idéal pour les installations rapides) et sftp pour remplacer le patch “new.pd”

INSTALLATION

- Décompresser le fichier avant de faire l'image !!

- Créer une SDcard clone (16Go) d'apres cette image avec PI IMAGER

- Brancher une carte son USB puis secteur

Si tout ok après démarrage complet le patch new.pd doit être audible sur les sorties 1 et 2 de la carte son

Contenu de l'image

- RASPBERRY PI OS (version: 5.4 / Size: 2,863MB)

- PUREDATA (0.51.4-1)

- MALINETTE Raspbian version

- Un service de lancement avec systemd

- Une recherche automatique de réseau wifi configuré par Default : ssid=“brutlab_wifi” / psk=“brutlab_wifi”

Matériel nécessaire

- Une RPI3 ou RPI4

- Une carte son USB compatible linux

- Une SDcard 16Go

- Un réseau wifi

- Un ordi linux ou un client SFTP pour OSX et Windows

Installer l'image sur une SDCARD 16Go

- Télécharger RPI4malinette.img

- Installer Raspberry Pi Imager

- Sélectionner “Utiliser Image personnalisée” en bas de liste et selectionnez le fichier RPI4malinette.img

Cette os raspbian fonctionne sans affichage, donc on peut la faire fonctionner en SSH ou SFTP pour acceder aux fichiers.

Ou alors en mode graphique en lancant l'affichage

ACCES SSH et SFTP

Configuration wifi

- Option n°1 : configurer un réseau wifi avec ssid=“brutlab_wifi” / psk=“brutlab_wifi”

- Option n°2 : (necessite linux ) Ajouter votre réseau propre wifi dans la liste wpa_supplicant.conf de la rpi

Comment ajouter votre réseau wifi dans la liste wpa_supplicant.conf

Se connecter en SSH et SFTP

Brancher la RPI et attendre qu'elle soit bien allumée. La RPI est à ce stade normalement connectée sur le même réseau Wifi que votre ordinateur

Reperer la ligne : Nmap scan report for pi (192.168.43.185) Dans cet exemple, l'adresse IP de la Raspeberry est 192.168.43.185

3-a - Connexion SSH

ssh -Y pi@192.168.100.185 // password 123

Si problème d'autorisation ssh ?

Vous pouvez maintenant pouvoir accéder a la RPI

ssh -Y pi@192.168.100.185 // password 123 pi@pi:~ $

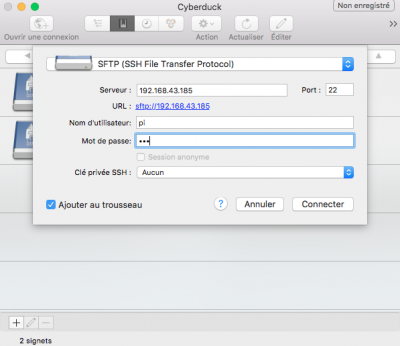

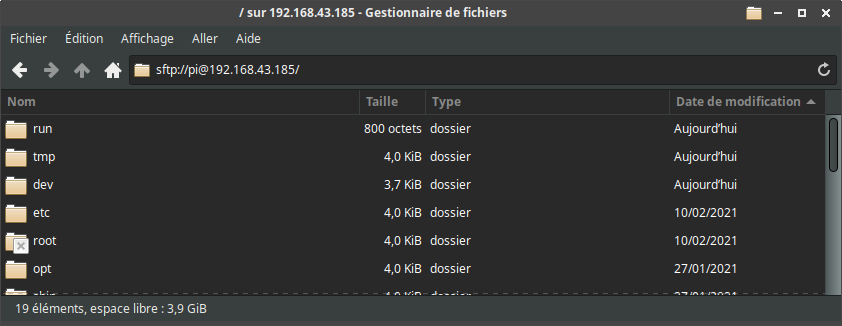

3-b - Connexion SFTP

- Sur OS Linux, le sftp peut se faire directement via une fenêtre du bureau.

- Sur OSx ou Windows, télécharger un client SFTP, par exemple Cyberduck

ACCES MODE GRAPHIQUE

Cette image est configurée pour démarrer sur la console.

// a la fin des informations de demmarage sur la console de la RPI taper pour lancer l'affichage du bureau Raspbian $ startx // stopper le service pd/malinette pour pouvoir en relancer une occurence unique : $ sudo systemctl stop pd.service // lancer la version graphique de la malinette : $ cd Documents/malinette // lancer le script Malinette de votre choix $ bash start-malinette-gui.sh

Autres détails

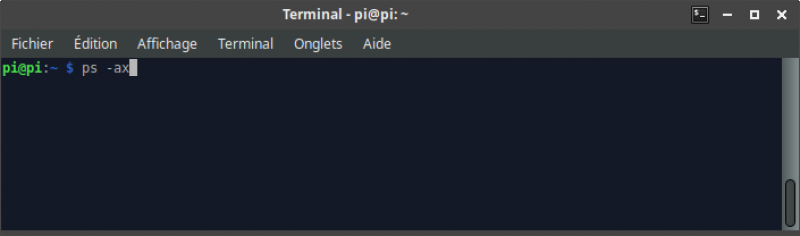

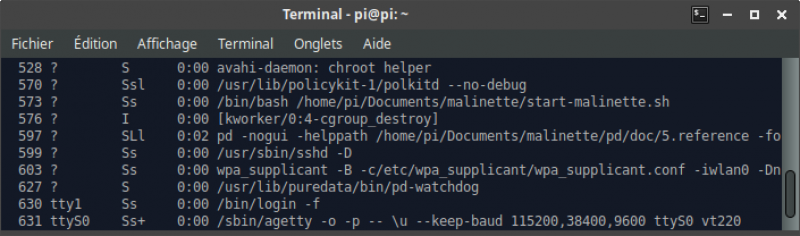

Lister les processus

ps -ax :: lister les processus en cours permet de vérifier si pd s'est bien lancé via le script start-malinette.sh

Systemd : Gestion du démarrage automatique

Le lancement au démarrage est effectué par le fichier /etc/systemd/system/pd.service

Quitter pure data (ex. “$ killall pd” ou “killall 457”) et il se relance en permanence. il faut stopper le “service” pour pouvoir lancer une occurrence unique de pure data:

sudo systemctl stop pd.service // stop pd & malinette // et pour relancer le service avant de quitter $ sudo systemctl start pd.service // restart pd & malinette

Le service de démarrage lance le fichier start-mainette.sh. Pour plus d'infos :

$ sudo nano /etc/systemd/system/pd.service

Relancer la Malinette

Pour le mode graphique, lancer le script start-mainette-gui.sh

// se déplacer vers le dossier Malinette $ cd Documents/malinette // verifier le contenu $ ls // lancer le script Malinette de votre choix $ bash start-malinette-gui.sh

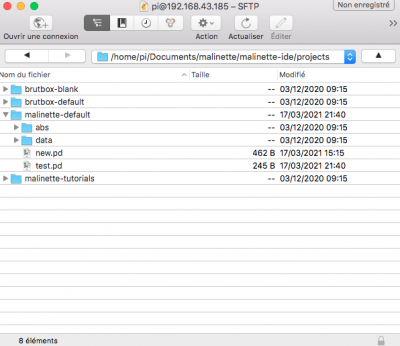

Accéder aux contenus en sftp avec linux

- Ouvrir une fenêtre de bureau et taper directement dans la barre d'adresse.

- Aller à /home/Pi/Documents/malinette/malinette-ide/projects/malinette-default/

sftp://pi@192.168.43.185/ // mdp 123

RESPECTER LA STRUCURE DE FICHIER DE LA MALINETTE.

e.g. le fichier new.pd TOUJOURS dans le dossier malinette-default